企业文件加密软件的核心作用:文档加密系统让泄密行为“无处遁形”

“某单位员工为图方便,用手机拍摄涉密文件发工作群,结果文件在多个群‘裸奔’后喜提党纪处分套餐”——这可不是段子,而是国家安全部2025年通报的真实案例。当“指尖办公”变成“指尖泄密”,当“工作群”沦为“泄密链”,企业该如何给数据穿上“防弹衣”?答案或许藏在文件加密软件里。

一、泄密现场复盘:当“方便”成为“灾难”的导火索

2025年的涉密文件泄密事件堪称“教科书级翻车”:某县教体局借调人员胡某为快速传达文件,直接拍照发群,结果文件像“病毒”般在多个学校群扩散;某涉密单位主任孙某用图文识别小程序转化机密文件,却不知小程序自动将数据存入第三方服务器,最终被倒卖;更离谱的是某市直机关干部蒋某,为炫耀身份将秘密文件首页发朋友圈,虽紧急删除,但截图已形成传播链……

这些案例的共同点令人窒息:用“方便”换“安全”,用“侥幸”赌“未来”。而背后的逻辑更扎心:在即时通讯工具普及的今天,涉密信息就像“脱缰的野马”,突破物理防护边界,在数字网络中裸奔。国家安全部数据显示,2025年因违规拍摄、传输涉密文件导致的泄密案件占比超60%,其中80%的泄密者声称“只是为了工作方便”。

二、加密软件:给数据穿上“防弹衣”的必要性

当“方便”成为泄密的“帮凶”,企业必须思考:如何让数据在“方便使用”和“安全可控”之间找到平衡?答案藏在加密软件的三大核心价值里:

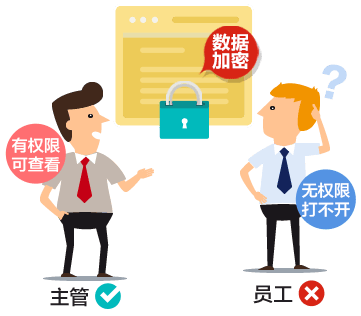

1. “防弹衣”式防护:让数据“偷不走、打不开”

加密软件的核心是“数据加密”——通过算法将文件转化为乱码,只有授权用户才能解密。就像给文件装上“智能锁”,即使被窃取,没有密钥也打不开。某企业曾因未加密客户数据,被黑客攻击导致损失超千万元;而部署加密软件后,同类攻击成功率直接归零。

2. “权限管控”:让数据“看得见、摸不着”

加密软件不仅能加密,还能通过权限管理实现“精准制导”。比如,研发部可编辑核心参数,生产部仅查看脱敏图纸,供应商仅限只读外发包;对携带源代码的笔记本电脑设置72小时有效期,超时后文件自动自毁。这种“按需授权”的模式,让数据在流动中始终处于可控状态。

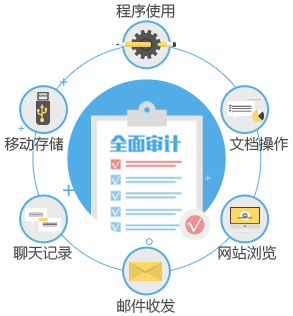

3. “审计追溯”:让泄密行为“无处遁形”

加密软件的审计功能堪称“数据黑匣子”。它能记录文件创建、修改、复制、打印、外发等全生命周期行为,精确到毫秒级时间戳;当开发者在注释中标注“加密算法”或“核心专利”时,系统立即触发加密升级并推送风险提示;检测到代码库出现异常批量修改时,自动启动二次认证流程。某电子制造企业曾通过该功能,15分钟内完成从行为溯源到区块链存证的全流程管控,成功阻止一起泄密事件。

三、symblue(大蓝)加密软件:如何让涉密文件“闭嘴”?

symblue(大蓝)文件加密软件的核心技能就是“无感透明加密”——员工创建、编辑文件时,系统在后台自动加密,完全感觉不到它的存在,该怎么办公还怎么办公。但这些加密后的文件,只要离开公司的授权环境,不管是被拍了照(就算拍得再清晰)、拷了U盘,还是发了邮件,打开都是乱码。新闻里那些被拍摄的涉密文件要是用了这功能,就算拍了也传不出去有用的信息,堪称“拍了也白拍”神器。

全流程审计,给文件装“黑匣子”。加密系统会详细记录每一个文件的操作轨迹:谁打开的、什么时候打开的、有没有打印、有没有尝试外发。就算有人想偷偷拍文件,打开文件的那一刻就已经被系统记录在案。管理层通过后台一看就知道“谁在敏感时段操作了涉密文件”,提前预警、及时制止,根本不会等到“多人被处分”的地步。

动态权限:从“粗放管控”到“精准制导”

- 角色粒度控制:针对胡某案中“文件在多个群扩散”的问题,通过角色权限设置,确保文件仅能传达到指定群组,且接收者仅能查看、无法转发。比如,给校长群设置“只读+禁止外发”权限,给教师群设置“脱敏查看”权限,从源头阻断传播链。

- 时空维度管控:针对孙某案中“文件被第三方服务器存储”的风险,可对涉密文件设置“72小时有效期”,超时后文件自动自毁;同时,通过“传输通道熔断”功能,拦截微信、钉钉等工具传输加密文件,外发需经多级审批并自动添加动态水印(含收发方信息),让文件“离开即失效”

外发熔断:构建“数据防火墙”

- 动态水印:大蓝的外发文件自动嵌入收发方信息、时间戳等隐形标记,震慑截图泄露行为。即使文件被转发,水印也能证明“来源可查、责任可追”。

- 审批追溯:所有外发需经多级审批,系统自动留存文件信息便于追溯。比如,孙某若使用大蓝,其外发申请需经部门负责人、保密办、分管领导三级审批,且文件内容会被自动脱敏处理,避免第三方服务器存储风险。

绿色价值:安全与减碳的“双赢”

symblue(大蓝)文档加密软件的外发文件管控技术还能带来意外惊喜——通过设置文件可打开天数、次数、打印权限等参数,某家电巨头将供应链文件泄露风险降低65%,年减少纸质文件打印量230万页,相当于保护1.8公顷森林资源。这种“安全+减碳”的双重效益,正成为绿色供应链建设的新标杆。

2025年的泄密事件像一面镜子,照出了企业在数据安全上的“软肋”:方便与安全的矛盾、技术与管理的脱节、事后补救的被动。“违规拍摄涉密文件多人被处分”的新闻,与其说是“人的问题”,不如说是“防护体系的问题”。选择文件加密系统,就是选择给数据穿上“防弹衣”,让企业在安全的轨道上跑出加速度。毕竟,泄密的代价,远比加密的成本高得多。